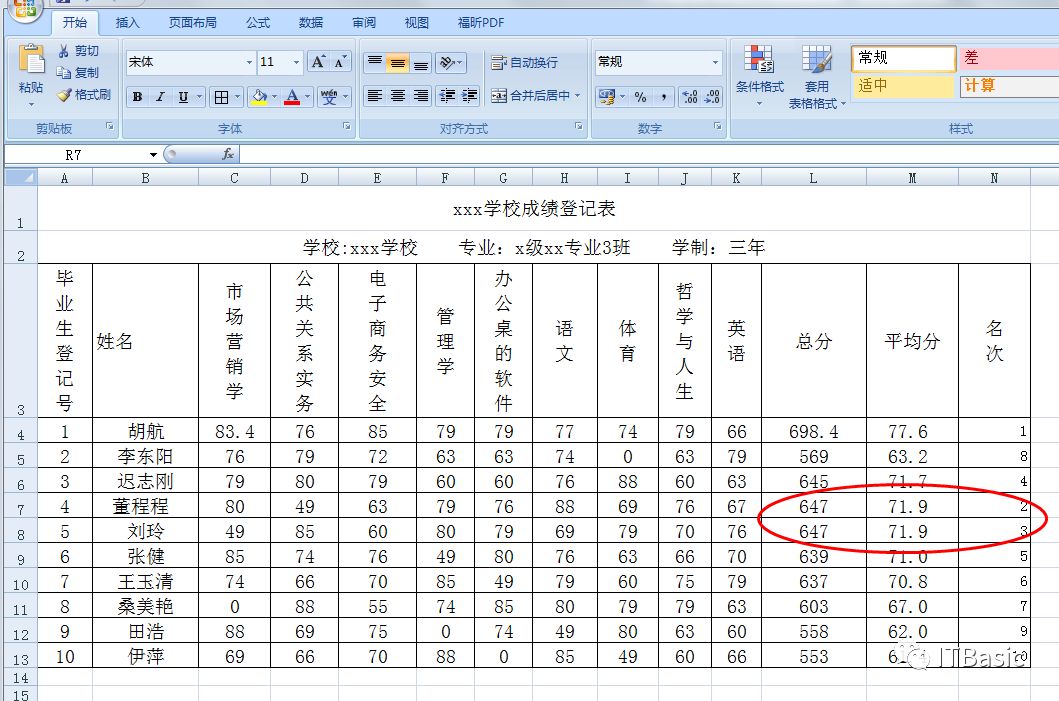

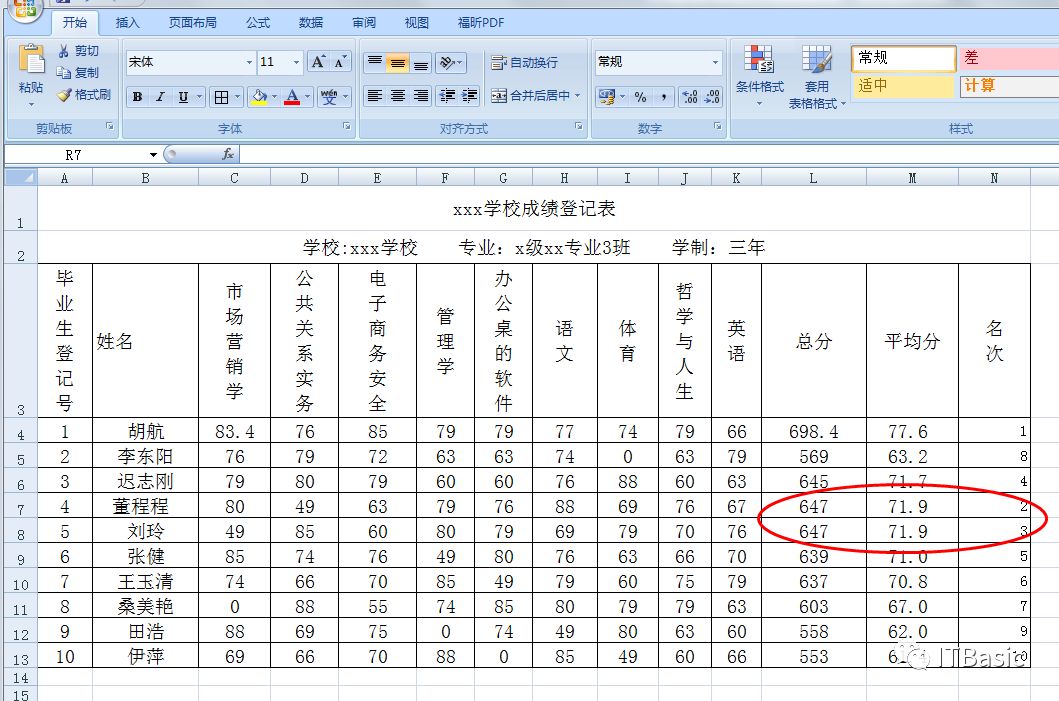

使用Excel进行数字排序时,大家首先想到的是“排序”选项,以某关键字按一定规则和次序进行排序。但是当遇到两个数据相同的时候,填充的数据不能很好的显示排名情况,如图所示:

两个相同分数,通过“排序”和“自动填充”,显示的名次却不一样,仍需手动修改排名针对上述情况,可使用Excel的Rank函数进行去重排序在N4单元格中输入“=RANK(M4,$M$4:$M$13)”,表示确定M4在M4到M13范围内的位次。

其中“M4”是需确定位次的数据,“$M$4:$M$13”表示对M4到M13范围内单元格内容的绝对引用(一定要加“$”符号,否则自动填充时会发生引用变化),公式计算结果置于N4单元格内

回车后,显示计算结果

通过“填充柄”自动生成其他人员的名次,自动去重。

你学会了吗

亲爱的读者们,感谢您花时间阅读本文。如果您对本文有任何疑问或建议,请随时联系我。我非常乐意与您交流。

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。